Luka w procesorach Intel, AMD – (Meltdown, Spectre).

W procesorach Intela, AMD oraz produkowanych w technologii ARM (czyli smartphony i embedded) odkryto lukę w zabezpieczeniach. Daje ona możliwość na odczytanie pamięci, w której znajdują się wrażliwe dane. Sam Intel twierdzi, że to nie luka tylko sposób na odczytywanie (debugowanie) pamięci bez możliwości zapisu. No tak ale wyłączyć tego sprzętowo się nie da.

Co to wszystko znaczy?

W skrócie znaczy to tyle, że złośliwe oprogramowanie odpalone na naszym komputerze również przez JavaScript (czyli wystarczy wejść na stronę internetową) może odczytać nasza pamięć i przesłać ją na serwer atakującego. Czyli jeśli masz otwartego w przeglądarce np: facebooka czy konto googla i jesteś zalogowany, to złośliwy program ma spore szanse na przeskanowanie pamięci, w której akurat jest przechowywane nasze hasło.

Gdyby tego było mało, praca offline też jest groźna, bo istnieje możliwość zainstalowania wcześniej rootkita przez sieć albo za pomocą trefnego pen-drive od kolegi. Wystarczy w zasadzie kilka minut w internecie. Potem Rootkit będzie działał na naszą niekorzyść zwykle bez wykrycia, a gdy ponownie podłączymy się do netu prześle dane hakerowi. Jest też możliwość zainstalowania złośliwego oprogramowania w UEFI, czyli formatowanie dysku też nie pomoże, a wykrycie ustrojstwa jest bardzo trudne, dla każdego systemu operacyjnego.

Czy serwerownie są bezpieczne?

Z tego co już wiadomo problem dotyczy procesorów Intela od roku 2010 między innymi serii i6/i7/i8/ Xeon, Celeron, a więc serwery korzystające z tych procesorów są również narażone. Luka pozwala w maszynach wirtualnych przykładowo przechodzić między instancjami wirtualnymi. Czyli w skrócie ja jako admin tej strony mogę spróbować przejąć kontrolę nad fizyczną maszyną serwującą mój wirtualny system oraz systemy wirtualne innych użytkowników. Równie dobrze ktoś może przejąć moją 😉

Czy komputery osobiste są bezpieczne?

Większość pracuje na tych właśnie procesorach, czyli popularne serie Intela i6/i7/i8 oraz nowe AMD (dokładnie nie wiadomo które) jedno co udało mi się sprawdzić to stara seria Athlon x4 (28nm) nie jest podatna na Atak Spectre ale podobno inne są z nią problemy i można to ugryźć w inny sposób. A z pewnością ten 4 rdzeniowy procesor jest jeszcze wykorzystywany w biurach.

Czy telefony i platformy oparte na ARM są bezpieczne?

ARM-y z reguły mają wyłączoną możliwość “flush + reload” w starszych modelach nie użyje się clflush, zatem atak na cache procesora jest trudniejszy, a trzeba się jeszcze zmieścić w czasie.

Tak czy inaczej powiem, że nie są bezpieczne, zwłaszcza że ataki typu Rowhammer działają i są opisywane w dokumentach w internecie.

Czy napisanie złośliwego oprogramowania jest proste?

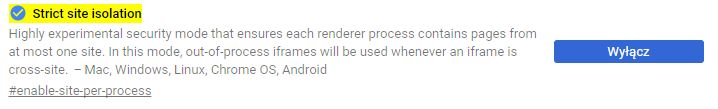

W zasadzie kodu bardzo dużo nie ma ale trzeba wiedzieć jak to działa. Dziś napisałem testowe oprogramowanie w C, które pozwala odczytać pamięć. Posiłkowałem się kodem testowym Attacks Spectre i po zmianach otrzymałem zrzut z dowolnego miejsca pamięci. W przeglądarkach jest to o tyle utrudnione, że haker nie wie, w którym obszarze pamięci znajdują się dane związane np: z Facebookiem, jeśli złośliwy program nie jest przez tę samą zakładkę serwowany. Obecnie najbezpieczniejsza wydaje się przeglądarka Chrome, gdzie są odseparowane procesy każdej zakładki. Do tego eksperymentalnie można uruchomić separacje w pamięci. Dzięki temu nie będą współdzielone iframe w tym samym procesie, w którym pracuje zakładka. To utrudni odnalezienie miejsca w pamięci gdzie są np: nasze hasła. Opis jak to zrobić jest niżej w artykule. Ogólnie sam atak jest skomplikowany technicznie, trzeba mieć dużą wiedzę na temat działania procesora i pamięci.

Przykładowy atak Spectre.

Poniżej przykładowy zrzut pamięci, szukałem tylko znaków typu char, możliwych do odczytania dla Janusza. Ale oczywiście zrzut powinien być całościowy, z możliwością obróbki. Cały proces jest dość powolny, gdyż ogólnie polega na wyciągnięciu pamięci kernela, adresów pamięci aplikacji itd… aż wreszcie całej pamięci. Możliwe jest to dlatego, że w dużym skrócie procesor aby szybciej działał, odczytuje losowo pamięć cache zawczasu, zanim dowie się iż jest to interesujący go obszar. Ten “brudnopis” w niewiarygodnie krótkim czasie jest dostępny szczątkowo bez sprawdzenia czy użytkownik ma uprawnienia administratora. Te szczątkowe dane można przez wymuszanie różnych operacji odpowiednio osadzonych w czasie poskładać w całość. Jeśli wiadomo dokładnie gdzie szukać, można znaleźć fragment gdzie jawnym tekstem pokazane są hasła, linki, nazwy mailów, klucze szyfrujące portfel Bitcoina itd… Specjaliści googla twierdzą, że ma możliwości dowiedzenia się że taki atak miał miejsce.

Jak trochę zabezpieczyć przeglądarkę Chrome – warto to zrobić.

Na dzień dzisiejszy wystarczy wpisać zamiast linku treść: chrome://flags/#enable-site-per-process

Następnie jak na zdjęciu izolacja ma zostać włączona, a przeglądarka zrestartowana. Utrudni to nieco pracę hakerom ale nie zabezpieczy naszych danych. Obecnie Chrom jest najbezpieczniejszy i dopóki inne przeglądarki nie poczynią zabezpieczeń lepiej przy niej zostać.

Jak zabezpieczyć dobrze cały komputer.

Będą dostępne aktualizacje oprogramowania, do Mac-a już są, natomiast do Windowsa i Linuxa powinny być dostępne jeszcze w styczniu. Na androida zapewne też się ukarzą.

Niestety aktualizacje niosą ze sobą pewien problem, z testów wynika, że oprogramowanie używane z łatkami bezpieczeństwa może zwolnić swoją pracę nawet o 60%, zwłaszcza

przy częstych operacjach zapisu na dysk, kartę SD itd… czy połączeniach sieciowych. Teraz wyobraźmy sobie serwery, które zaczną wolniej pracować, albo nasze telefony komórkowe. Połka High-end spadnie do low-end, a low-end będzie chodzić jak stara Nokia ;). Przynajmniej testy w tym miesiącu tak sprawę przedstawiają. Ciekawy jestem jak to będzie z grami sieciowymi.

Pozew sądowy, odszkodowanie za procesor z luką bezpieczeństwa.

Zastanawiałem się chwilę na tym i być może w USA coś takiego przejdzie. UE ma prawo jakie ma i podejrzewam, że nawet w ramach gwarancji bezpieczeństwa czy rękojmi nie uda się wiele zdziałać. Natomiast takie wielkie serwerownie w przypadku spadku mocy obliczeniowej o choćby 10% z pewnością będą się sądzić bo to straty milionowe. Superkomputery warte miliony podobnie. A nowy komputer Pana Janusza kupiony na Gwiazdkę czy super wypasiony smartphone – no cóż, będzie ciężko.